17/03/2012

On vous espionne !

;

Alerte on vous espionne !

L’espionnage au quotidien gagne du terrain. De la microcaméra aux écoutes planétaires, les outils ne manquent pas. On surveille dans la rue, au bureau ou sur internet, on suit à la trace via téléphone portable, cartes à puce ou système de vidéosurveillance. Quand M. Dupond devient James Bond… Suivez le guide.

Vous ne pourrez pas y échapper : l’espionnite est à la mode. Psychose, parano ou réalité ? En tout cas, sur le lieu de travail, chez soi, à l’occasion d’un achat, lors d’un voyage, dans les supermarchés, chaque moment de la vie donne lieu, à notre insu, à écoute et surveillance ! On estime qu’en moyenne un Français est fiché vingt fois dans une journée à travers ses actes de la vie courante. Neuf ordinateurs sur dix connectés à la toile portent, sans le savoir, des logiciels espions, les fameux spywares. Mais ce n’est pas tout : il y a le petit patron soucieux de protéger sa caisse, la grande entreprise suivant attentivement les faits et gestes de ses salariés ou l’homme de marketing nourrissant d’immenses bases de données. Sans oublier l’espionnage entre voisins, conjoints ou employés qui donne lieu à des procès en cascade. Depuis le 11 Septembre, les grandes oreilles de l’Etat mais aussi celles des entreprises ne se sont jamais autant déployées. Les yeux aussi : on estime à un million le nombre de caméras de vidéosurveillance en France.

Longtemps réservés aux services secrets, les caméras miniatures, les micros cachés et les stéthoscopes capables d’écouter à travers des murs de béton armé sont aujourd’hui interdits d’utilisation, mais en vente libre dans le commerce. Sans compter un arsenal de produits grand public, de l’appareil photo numérique miniaturisé au smartphone dernier cri, tous faciles à détourner de leur usage premier.

Longtemps réservés aux services secrets, les caméras miniatures, les micros cachés et les stéthoscopes capables d’écouter à travers des murs de béton armé sont aujourd’hui interdits d’utilisation, mais en vente libre dans le commerce. Sans compter un arsenal de produits grand public, de l’appareil photo numérique miniaturisé au smartphone dernier cri, tous faciles à détourner de leur usage premier.

Les affaires médiatisées constituent l’arbre qui cache une jungle : contrôle excessif dans les bureaux, piratage d’ordinateurs, installation sauvage de vidéosurveillance, faux entretiens de recrutement, filature de personnels gênants, bases de données marketing non déclarées, utilisation de « loggers » décryptant les journées de travail, fouilles illicites des disques durs, etc. Le danger menaçant nos vies privées est d’autant plus grand que – les hackers le disent haut et fort – aucune donnée confidentielle informatisée n’est inviolable, cartes de crédit et cartes Vitale comprises. Bref, le secret n’existe plus. Et c’est bien le droit à la vie privée qui se trouve menacé par le développement tous azimuts du Big Brother technologique. Enquête sur le monde flou et fou de ce nouvel espionnage.

Sortez les mouchards

En les mettant en relation avec le reste du monde, le web rend les internautes plus que jamais vulnérables aux espions. Attention, le terrain est miné…

Peer-to-peer : ce procédé d’échange d’informations entre ordinateurs privés crée une énorme polémique, à la suite de l’essor du partage illégal de fichiers musicaux ou de vidéos. Le 29 avril 2004, le tribunal de grande instance de Vannes a condamné six internautes à des peines de un à trois mois de prison avec sursis ainsi qu’à une somme de 2 000 à 5 800 euros de dommages et intérêts pour avoir téléchargé jusqu’à 814 CD-Rom de films et de logiciels… Confortablement installés derrière leurs ordinateurs, les internautes se croyaient peut-être inatteignables. Or, les fournisseurs d’accès internet ont les moyens de tracer leurs activités en associant leurs adresses IP, uniques pour chaque connexion internet, à leurs coordonnées. D’autres procédés permettent d’épier les internautes, souvent de manière totalement invisible. Les spywares (logiciels espions) sont de petits programmes qui se chargent en mémoire discrètement, en téléchargeant un jeu gratuit, par exemple, ou en cliquant simplement sur une page web. Ils profitent de failles de sécurité présentes dans les navigateurs ou les systèmes d’exploitation. Ces mouchards amassent des informations personnelles sur l’utilisateur (configuration, sites visités, mots de passe) et les transmettent à des pirates qui oeuvrent parfois pour le compte d’organisations mafieuses ou de sociétés publicitaires. Ils alimentent régulièrement des bases de données utilisées pour le spam (envoi massif de courrier non sollicité). Selon Webroot, éditeur de logiciels de sécurité, 87% des PC d’entreprise sont infectés de spywares. Avec parfois une centaine de variantes. Plus dangereux, les keyloggers enregistrent les frappes au clavier pour découvrir mots de passe et codes de cartes bancaires. Dans le même esprit, le phishing détourne les utilisateurs sur une fausse page web aux couleurs d’une banque afin de les inciter à révéler leurs coordonnées. Les chevaux de Troie ont pour mission d’ouvrir une porte dérobée dans l’ordinateur afin de permettre à un pirate de prendre son contrôle à distance. On notera également le programme Rbot-GR, qui espionne depuis la webcam d’un PC distant. Enfin, les cookies, petits fichiers enregistrés sur le disque dur par le serveur web d’un site, permettent de reconnaître l’internaute à chaque visite et de collecter ses habitudes de surf. Le moteur de recherche Google, avec ses puissants algorithmes, peut révéler de nombreuses informations privées présentes sur un site. De même, son nouveau service de courrier électronique, Gmail, en conservant les fichiers des utilisateurs sur les serveurs et en proposant des outils de recherche pointus, inquiète quant à la confidentialité des données. Enfin, n’omettons pas les pirates en herbe qui disposent sur le web de tout un arsenal de logiciels prêts à l’emploi leur permettant de scanner de façon automatique les réseaux, à la recherche d’ordinateurs mal protégés. Devant ce tableau inquiétant, une seule attitude : la vigilance. Ne pas cliquer sur des liens douteux et, surtout, mettre à jour ses antivirus, anti-spywares, firewalls (qui surveillent les entrées et sorties) et systèmes d’exploitation.

Souriez, vous êtes filmés

Micros, caméras, puces électroniques… les techniques de surveillance profitent d’une véritable explosion technologique pour se multiplier. Rassurant ou inquiétant ?

Vous avez demandé la gendarmerie, ne quittez pas… Un appel banal, un dialogue de routine. Cette fois, un radio-amateur se plaint d’avoir ses communications perturbées : en bruit de fond, il capte toutes les conversations d’une entreprise des environs. La nuisance retient cependant l’attention des gendarmes lorsque, vérification faite, ceux-ci constatent que la susdite entreprise est un site de développement de technologies de pointe et est sous contrat avec un groupe international de défense aéronautique. C’est donc la DST qui prend immédiatement et tout naturellement la relève et procède au « dépoussiérage » des locaux. Sans grande surprise, ses agents découvrent dans la salle de conférence quatre rallonges électriques multiprises, identiques en tous points à celles que l’on trouve dans les rayons de tout bon supermarché. Sauf que celles-ci, en l’occurrence, hébergent dans leurs entrailles des microphones à longue portée. Le tout parfaitement insoupçonnable pour un profane. « La technique a déjà dix ans, s’amuse Stéphane, patron d’une entreprise londonienne spécialisée dans la sécurité et le contre-espionnage. Dans la multiprise, le micro est alimenté par le courant. »

Autrement dit, on sait déjà faire bien mieux.

Il existe en fait une multitude de micros très facilement dissimulables dans les objets les plus inattendus, ou de stéthoscopes capables d’écouter à travers d’épais murs de béton. Le tout est en vente libre sur internet, même si, officiellement, ce matériel est réservé à l’armée, à la police ou encore aux professionnels de la sécurité. « Mais les clients peuvent aussi être des entreprises privées, des médias (pas Le Figaro Magazine ! NDLR), et même des particuliers », révèle le patron d’une entreprise spécialisée du XIe arrondissement.

Une épidémie d’« écouteurisme » qui n’a d’égale que celle du voyeurisme. Car les caméras espionnes ne sont pas en reste, même si toutes ne sont pas aussi sophistiquées que la coqueluche du jour, une minicaméra qui, fichée dans un mur, passe pour une innocente tête de vis.

Des coupables identifiés, mais trop tard

La vidéosurveillance a, elle aussi, explosé ces dernières années en France. On compte désormais un million de caméras disséminées sur le territoire. « Un chiffre bien loin de la réalité quand on pense aux dispositifs non déclarés », confirme un inspecteur de la Cnil.

La vidéosurveillance a, elle aussi, explosé ces dernières années en France. On compte désormais un million de caméras disséminées sur le territoire. « Un chiffre bien loin de la réalité quand on pense aux dispositifs non déclarés », confirme un inspecteur de la Cnil.

400 000 en région parisienne, dont 320 000 dans la capitale, selon les chiffres recoupés des associations, de la Cnil et des fournisseurs. La RATP possède à elle seule un maillage de quelque 5 000 caméras (et bien davantage, selon certains experts).

Un million de caméras « officielles », dont 150 000 partagées entre les 185 villes qui ont adopté la vidéosurveillance en 1997. Plus de 100 caméras à Levallois-Perret, 80 à Puteaux, 22 à Montargis… Le quartier « sensible » des Coteaux, à Mulhouse, fourmille de 165 caméras depuis le 11 Septembre. Un nombre qui devrait être porté à 300… Cannes en possède 87, sur un parc prévu de 170. Strasbourg en dispose de 80. Résultat : le marché de la vidéosurveillance, en France, est estimé à 275 millions d’euros par an (chiffres du Milipol). Et sa croissance est exponentielle.

Londres est un parfait exemple du phénomène de la vidéosurveillance. Le simple citoyen y est filmé 300 fois par jour. Sur les 2,5 millions de caméras de surveillance britanniques, partagées entre police, établissements privés et sociétés, 150 000 sont implantées à Londres. Moins qu’à Paris, mais bien présentes : « Près de 800 caméras peuvent contrôler 250 000 voitures chaque jour, en lisant les plaques minéralogiques et en transmettant le numéro à un ordinateur central », commente un expert.

Pourtant, ces installations n’empêchent pas le pire. A Londres, les systèmes de vidéosurveillance ont permis d’identifier les auteurs présumés des attentats du 7 juillet. Mais pas de les empêcher d’agir. Idem pour le meurtrier d’Amélie Delagrange, étudiante française, assassinée le 19 août 2004. Il court toujours. La police a pourtant reconstitué, seconde après seconde, le parcours d’Amélie vers la mort. Les images ne conduiront les enquêteurs sur aucune piste. Le tueur a sans doute frappé dans un endroit sans caméras. « Il connaissait parfaitement les angles de couverture », affirmait, dépité, un enquêteur de Scotland Yard.

Moins dramatique, mais presque aussi inquiétante, une autre tendance se dessine.

« Vouloir savoir ce que l’autre fait, ce qu’il se passe chez lui, est une maladie moderne. C’est du voyeurisme associé à un sentiment de toute-puissance », affirme le sociologue Jordì Seras en nous conduisant dans une boîte de nuit de Barcelone. Là, le directeur de l’établissement, Conrad Chase, propose à sa clientèle de se faire implanter sur-le-champ une puce électronique dans le bras – un moyen sûr d’être identifié et de payer ses consommations. Succès incontestable au moins sur un point : la boîte de nuit est devenue célèbre dans le monde entier.

Quand la technologie nous trahit

A tout instant de la vie quotidienne, des technologies tracent et analysent insidieusement les activités et les opinions de chaque Français. Entre exigences de sécurité et battues commerciales, personne n’est à l’abri !

A tout instant de la vie quotidienne, des technologies tracent et analysent insidieusement les activités et les opinions de chaque Français. Entre exigences de sécurité et battues commerciales, personne n’est à l’abri !

La journée ordinaire d’un citoyen français recèle de nombreux pièges insoupçonnés. Dès son premier appel téléphonique avec un téléphone mobile, le numéro appelé, la durée de la conversation et la position géographique de l’appelant sont stockés par l’opérateur téléphonique. Lors d’un transport en métro, le paiement avec la carte Navigo de la RATP, qui dispose d’une puce RFID (Radio Frequency Identification), consigne les horaires et lieux de passage. Dans une grande surface, les caméras de surveillance filment d’abord le client, puis les puces RFID présentes sur les articles tracent son chemin jusqu’à la caisse, où son identité sera révélée par sa carte bancaire et croisée avec ses habitudes de consommation. De retour à la maison, la consultation du courrier électronique est enregistrée par le FAI (fournisseur d’accès internet). Lors de la réalisation d’opérations bancaires en ligne, la banque recueille ces démarches dans un fichier informatisé. Ajoutons à cela le départ en voiture depuis un parking souterrain avec vidéosurveillance, le flashage au radar pour excès de vitesse, le paiement dans une boutique avec la carte Moneo (actuellement en phase de test) ou la consultation d’un médecin avec sa carte Vitale.

Toutes ses activités sont consignées dans des fichiers informatisés dont la destination et les multiples duplications demeurent incertaines. On estime qu’un citoyen français est fiché jusqu’à vingt fois par jour. Les données recueillies laisseront des traces vingt-cinq ans après sa mort.

Cette pratique n’est pourtant pas nouvelle. Impôts, Sécurité sociale, abonnements, achats par correspondance, cartes de club, codes-barres… De nombreuses techniques de fichage existaient déjà. Mais le nombre et la taille des bases de données ont explosé avec l’avènement de l’informatique. Sous couvert de sécurité, d’optimisation des stocks ou d’études de consommateurs, elles traquent l’individu dans les moindres recoins. Au niveau sécuritaire, les exigences ont explosé après les événements du 11 septembre 2001. La loi Perben 2 a légalisé des pratiques jusqu’alors officieuses comme le piratage d’un ordinateur, la mise à disposition d’e-mails ou l’installation de systèmes d’écoute (par les autorités compétentes). Utile pour traquer les criminels, mais inquiétant lorsqu’il s’agit de pister un passionné d’islam, de la langue arabe ou un curieux de l’histoire du terrorisme, sur la simple observation de ses habitudes de consommation. Si demain la carte Moneo s’avérait le seul moyen de paiement, quelle serait notre liberté lors de nos achats ?

Le rasoir qui trace plus près La palme de l’élément le plus intrusif dans la vie privée revient sans conteste au téléphone portable, que certains n’hésitent pas à surnommer la « laisse électronique ». Pour pouvoir vous joindre à tout moment, les opérateurs localisent en permanence la position de votre mobile parmi les antennes-relais de leur réseau. Vous devenez ainsi repérable avec une précision de 100 mètres, même quand votre appareil est en veille (et vingt minutes après l’avoir éteint, le temps que les condensateurs se déchargent). L’exemple le plus spectaculaire est peut-être la mort du président tchétchène Djokhar Doudaïev en avril 1996, localisé dans son refuge par son téléphone cellulaire et touché par un missile russe. En France, le site www.ootay.com propose un service de géolocalisation des enfants. En répondant à un simple texto, le portable utilisé devient pistable en temps réel. On imagine les débordements possibles entre un mari jaloux et une femme trompée. Un individu malintentionné peut également fixer un appareil sous une voiture pour connaître tous ses déplacements.

La palme de l’élément le plus intrusif dans la vie privée revient sans conteste au téléphone portable, que certains n’hésitent pas à surnommer la « laisse électronique ». Pour pouvoir vous joindre à tout moment, les opérateurs localisent en permanence la position de votre mobile parmi les antennes-relais de leur réseau. Vous devenez ainsi repérable avec une précision de 100 mètres, même quand votre appareil est en veille (et vingt minutes après l’avoir éteint, le temps que les condensateurs se déchargent). L’exemple le plus spectaculaire est peut-être la mort du président tchétchène Djokhar Doudaïev en avril 1996, localisé dans son refuge par son téléphone cellulaire et touché par un missile russe. En France, le site www.ootay.com propose un service de géolocalisation des enfants. En répondant à un simple texto, le portable utilisé devient pistable en temps réel. On imagine les débordements possibles entre un mari jaloux et une femme trompée. Un individu malintentionné peut également fixer un appareil sous une voiture pour connaître tous ses déplacements.

La puce RFID permet également le traçage à distance. Dépassant à peine 1 millimètre, elle contient une grande capacité de mémoire et s’avère détectable à 5 mètres. Elle ne nécessite aucune alimentation et demeure éternelle ! La grande distribution (Wall-Mart aux Etats-Unis ou Metro en Allemagne) l’a déjà adoptée pour suivre l’acheminement des marchandises. Gillette l’a incorporé à ses rasoirs pour suivre l’état des stocks ou, peut-être, espionner les habitudes de ses clients. On la retrouve actuellement au travers des cartes de transport comme Navigo ou dans les systèmes de péage automatique sur autoroute. La discothèque Baja Beach Club à Barcelone propose de greffer une puce dans le bras de ses clients. Ils sont identifiés dès leur arrivée dans le club, leurs consommations déduites du crédit dont ils disposent. Un développement intéressant dont les dérives possibles font frémir. Le cabinet d’études américain Datamonitor estime ce marché à 6 milliards de dollars en 2010.

Si la vidéosurveillance commence à poser des problèmes de par son évolution rapide, l’écueil principal pour le respect de la vie privée réside dans « le développement des technologies d’identification par biométrie », selon Alex Türk, président de la Cnil (Commission nationale informatique et libertés). Encore à l’état de projet, la future carte d’identité biométrique Ines déclenche déjà l’ire des associations de défense des droits de l’homme et des libertés. Contenant une photographie et des empreintes digitales numérisées au sein d’une puce, ce document sera payant et obligatoire. Inquiétant lorsque l’on sait que Ines sera reliée à un fichier central répertoriant 60 millions de Français. Du jamais vu ! « L’usage de la biométrie doit rester extrêmement prudent et encadré, précise Alex Türk. Sur 60 millions d’individus, on peut imaginer, chaque année, une centaine de victimes du système (usurpations d’identité, données erronées…). Il faut également se méfier des consultations abusives. Si vous connaissez un policier, rien ne vous empêche de lui demander des informations sur une personne. De plus, la carte Ines est lisible à 20 mètres. On peut enregistrer vos déplacements à votre insu. »

Cette situation met en lumière le principal danger de l’ère numérique : la conservation des données informatiques et le croisement possible (quoique interdit) des fichiers. « Nous sommes tous répertoriés dans des centaines de fichiers, renchérit Alex Türk. Le Stic (fichier de la police recensant les délits, mises en cause ou simples victimes) contient des dizaines de millions de coordonnées. Récemment, une femme qui briguait un emploi dans la sécurité à l’aéroport de Roissy s’est vu écartée, car elle apparaissait, à tort, dans le fichier pour une histoire vieille de onze ans (alors que les données doivent être détruites au bout de cinq ans). Le temps de nous contacter et de régulariser la situation, la place était prise… » Cela pose également le problème du droit à l’oubli. Plus d’erreur permise. On peut se voir refuser un emploi à 30 ans pour un tag malheureux à 18 ans. « C’est la disparition de l’espace public anonyme, ajoute Alex Türk. Si vous croyez que le monde ressemblera un jour à celui de Big Brother, détrompez-vous… Vous êtes en plein dedans ! »

Lors du boum d’internet en France, de nombreux fournisseurs d’accès offraient gratuitement leurs services à la condition de renvoyer un questionnaire composé de questions banales (profil, coordonnées, centres d’intérêt…). Ces réponses alimentaient des fichiers qui venaient s’ajouter à d’autres : abonnés au téléphone, adhérents à un club, achats par correspondance…

La traque commerciale

Toutes les informations sont bonnes à prendre pour venir grossir des bases de données comportementales de plusieurs millions d’adresses. En procédant à des recoupements, on bénéficie alors de renseignements précis selon de multiples critères : socio-démographie, style de vie, comportement d’achat… Essentiel pour cibler les familles de deux enfants qui consomment du lait au petit déjeuner ou les personnes susceptibles de contracter un crédit. Les informations collectées alimentent les études et les campagnes de marketing des entreprises du monde entier qui se les arrachent à prix d’or. Deux géants détenaient la majeure partie du marché français : Consodata et Claritas. Ils ont été rachetés par Axciom, qui affiche aujourd’hui une MBDD (mégabase de données) de 6 millions de foyers, soit 18 millions d’individus dans l’Hexagone. Avec des tarifs variant entre 0,1 euro et 0,8 euro hors taxes l’adresse, on perçoit l’ampleur du marché. Le secteur a connu un développement considérable avec internet où la collecte sauvage abondait en toute illégalité.

Aujourd’hui, la Cnil impose de cocher une case sur les formulaires internet si l’on désire recevoir de la publicité ciblée. Le but étant d’éviter le spam (envoi massif de mails non sollicités). Pourtant, le citoyen reste traqué sans relâche, puis fiché à son insu au cours de grandes battues commerciales.

Votre patron sait tout, voit tout, entend tout

Enregistreurs, caméras, contrôle des disques durs mais aussi filatures et enquêtes internes : c’est un véritable bras de fer qui se joue entre directions et employés sur le thème de la surveillance – notamment technologique – des salariés. Les magistrats, eux, tentent d’arbitrer en émettant des jugements en rafales.

Enregistreurs, caméras, contrôle des disques durs mais aussi filatures et enquêtes internes : c’est un véritable bras de fer qui se joue entre directions et employés sur le thème de la surveillance – notamment technologique – des salariés. Les magistrats, eux, tentent d’arbitrer en émettant des jugements en rafales.

L’affaire fait grand bruit et secoue le landerneau judiciaire. Les faits au départ relevaient pourtant d’une anecdote à la Courteline, mâtinée de high-tech : un employeur découvre des photos érotiques sur le bureau d’un salarié. « Rien d’affolant aujourd’hui compte tenu de l’accroissement spectaculaire de photos X circulant dans les entreprises via internet », glisse, moqueur, un avocat. L’affaire se complique quand la direction décide de contrôler – discrètement – le disque dur de l’ordinateur de son employé. Trouvant sous l’intitulé « Perso » d’autres dossiers tout aussi étrangers à la fonction de l’intéressé, l’employeur convoque l’homme aussi sec. Et licencie le licencieux pour faute grave. Sanction confirmée par la cour d’appel. Le 19 mai dernier pourtant, rebondissement : la Cour de cassation casse la décision. Au motif que, hors événement ou risque particulier, l’employeur n’a pas le droit d’ouvrir les fichiers personnels sur un disque dur informatique sans que l’intéressé soit présent, ou du moins prévenu.

Face à cette jurisprudence, quelques millions de salariés heureux possesseurs de dossiers persos – à forte flatulence – sur leurs disques durs sont tentés de pousser un ouf de soulagement. A tort. « Cette décision ne dit pas que les contrôles sont illicites, ou que la faute n’existe pas, rappelle Me Michel Henry, un des avocats réputés de l’Hexagone en droit social, conseil de nombreux syndicats. Il confirme simplement que ces fouilles ne peuvent se faire à l’insu des intéressés. »

« Si le combat est rude, c’est que les technologies fragilisent en réalité l’une et l’autre partie, commente Luc Mensah, directeur de Siva, une société en pointe dans le conseil en surveillance informatique. Les entreprises voient leurs données stratégiques exposées aux courants d’air du monde numérique, et les salariés se sentent menacés dans leurs libertés individuelles. » L’affaire de la jeune stagiaire chinoise, supposée espionne de Valeo, est révélatrice de la vulnérabilité des employeurs, notamment vis-à-vis des personnels non permanents : stagiaires, CDD, intérimaires, indépendants.

Une variété de mouchards technologiques De leur côté, les employés n’ont pas forcément de quoi être rassurés. Les caméras de vidéosurveillance externes, toujours plus nombreuses depuis le 11 Septembre, captent les déplacements des salariés – arrivées et départs notamment – et parfois par inadvertance quelques recoins des locaux internes. Contestables devant les tribunaux, ces enregistrements créent une tension, parfois une psychose, qui peut devenir explosive. Or, la tentation de l’accumulation des systèmes de surveillance est d’autant plus forte que le marché fourmille de mouchards technologiques toujours plus performants. « Les key loggers, par exemple, en enregistrant les frappes sur le PC, avec la date et l’heure, sont capables de reconstituer l’intégralité d’une journée de travail d’un salarié ; les log trackers sont des mouchards internet capables de tracer toute l’activité d’une personne sur la toile », détaille un spécialiste internet.

De leur côté, les employés n’ont pas forcément de quoi être rassurés. Les caméras de vidéosurveillance externes, toujours plus nombreuses depuis le 11 Septembre, captent les déplacements des salariés – arrivées et départs notamment – et parfois par inadvertance quelques recoins des locaux internes. Contestables devant les tribunaux, ces enregistrements créent une tension, parfois une psychose, qui peut devenir explosive. Or, la tentation de l’accumulation des systèmes de surveillance est d’autant plus forte que le marché fourmille de mouchards technologiques toujours plus performants. « Les key loggers, par exemple, en enregistrant les frappes sur le PC, avec la date et l’heure, sont capables de reconstituer l’intégralité d’une journée de travail d’un salarié ; les log trackers sont des mouchards internet capables de tracer toute l’activité d’une personne sur la toile », détaille un spécialiste internet.

Seule limite à ces outils : ils ne doivent être utilisés que dans un objectif de statistique globale et ne peuvent viser un salarié particulier. Car la Cnil veille à ce que libertés individuelles et respect de la vie privée soient respectés. « Hors activités sensibles, l’autorisation d’une vidéosurveillance dans les bureaux, devant la machine à café… sera toujours refusée, analyse Luc Mensah. Dès lors, face aux contraintes légales, la meilleure solution consiste à ceinturer les données elles-mêmes plutôt que les hommes. Via des clés d’accès, cryptages, tunnels, connexions sécurisées sans oublier les filtres internet pour dissuader le personnel de surfer sur certains sites… »

Deux règles viennent renforcer la protection des salariés. « Celle de la transparence, qui oblige l’entreprise à faire connaître les systèmes de contrôle qu’elle installe, et celle de la proportionnalité des moyens mis en place par rapport aux risques encourus », décrit Me Michel Henry. Pour le viol de cette seconde disposition, l’avocat vient ainsi de faire condamner une filiale de la SNCF ayant mis en place un système de pointage du personnel par empreinte biométrique du pouce. Un dispositif disproportionné par rapport aux risques encourus parce que « irrespectueux des droits de la personne humaine », dit le jugement. Une première en France.

Comme dans les meilleures agences de renseignements, l’entreprise se nourrit aussi de renseignements humains sur le terrain : évaluations annuelles, visites médicales, dialogues informels, suivi de carrière, etc. Là où les choses dérapent, c’est quand les services de sécurité interne ou les officines sont saisies. Car les détectives privés français ont fait leur révolution : fini les maris jaloux qui veulent des flags dès potron-minet. Leurs clients aujourd’hui sont souvent des chefs d’entreprise en quête de révélations sur l’évaporation de secrets industriels, des détournement de marchandises ou… de l’info sur les habitudes d’un collaborateur gênant. Certes, les officines ont des codes de déontologie féroces. « Mais on peut toujours invoquer des prétextes bidons pour faire suivre une personne dont on veut la peau », remarque ce détective d’une enseigne parisienne ayant pignon sur rue.

Il en est de même pour tous les systèmes d’espionnage sauvages : ils sont totalement interdits, mais la sanction pénale reste faible. Et leur efficacité souvent payante. Témoin cette affaire dans une école de commerce d’une grande CCI où les distributeurs de cafés et de boissons se trouvaient régulièrement vidés de toute leur monnaie par un étudiant non identifié. Au bout de quelques mois, exaspéré, le directeur dissimule dans le plus grand secret, et en dehors de toute autorisation, une caméra au-dessus des fameuses machines. Et découvre que le pilleur de tronc est… son principal adjoint, professeur de culture générale ! « Sommé de choisir entre la démission immédiate ou la plainte au commissariat, le salarié a craqué et disparu du jour au lendemain des murs de l’établissement », raconte un témoin. S’il était allé devant les tribunaux, son licenciement aurait pu être contesté, compte tenu de l’illégalité totale de l’enregistrement.

Contester, c’est aussi ce qu’ont tenté de faire récemment quatre agents de sécurité, non sans un certain culot. Pris en flagrant délit d’« indélicatesse » (le mot est joli) par des caméras installées dans le local de stockage de clients de l’entreprise où ils n’avaient pas accès, les lascars ont plaidé avec force la nullité de l’enregistrement. Au motif qu’ils n’étaient pas prévenus de l’existence des caméras. Habile mais raté : les juges de la Cour de cassation ont estimé en mai dernier qu’il n’était pas besoin de prévenir les salariés d’une vidéosurveillance dans des locaux où le personnel n’a pas l’autorisation d’entrer.

Le rôle des juges n’est donc pas partial mais au contraire précis, équilibré, avec néanmoins une double ambiguïté : les magistrats sont eux-mêmes ordonnateurs d’écoutes judiciaires – 30 000 par an environ – en extension mal contrôlée. Et, ironie supplémentaire, eux-mêmes n’échappent pas à l’espionnite croissante. Après les accusations des magistrats de Nanterre se plaignant de piratage informatique dans l’affaire Juppé, un autre scandale a éclaté à Caen. Un système de téléphonie donnait au premier président de la cour et au procureur général les moyens techniques d’espionner les conversations téléphoniques des magistrats de la juridiction. Si l’enquête a conclu à une « maladresse », l’émoi suscité par cette affaire a conduit le ministre de la Justice à se fendre d’une circulaire rappelant que dans les juridictions « seul le standard est autorisé sans aucune faculté d’écoute ». Un texte surréaliste à souhait, parfaitement révélateur, jusqu’à la caricature, des dérives actuelles.

Espionnage industriel : tous les coups sont permis

Du faux entretien d’embauche pour recueillir des informations aux « grandes oreilles »américaines qui surveillent les communications de toute la planète, l’espionnage économique ne regarde pas à la dépense et peut rapporter gros. A condition de ne pas se faire prendre.

Le scandale a explosé au début de juin. Et l’enquête suivie par Interpol pourrait bien révéler une des plus importantes affaires d’espionnage industriel des dix dernières années.

Tout commence au mois de novembre 2004. A sa grande stupéfaction, un écrivain israélien découvre sur internet des extraits de son livre, alors en préparation. Il porte plainte. La police déniche sur son ordinateur un cheval de Troie, petit programme informatique permettant d’espionner à distance le contenu d’un ordinateur. Son gendre, rapidement soupçonné, passe aux aveux. Quitté par sa femme, il avait décidé de se venger sur sa famille.

Mais en tirant le fil de cette affaire, les enquêteurs découvrent que le triste sire est allé bien plus loin. Il a vendu son logiciel espion à des sociétés de renseignements privées, et ces dernières ont elles-mêmes proposé à des sociétés implantées dans le monde entier ou représentant des grandes marques en Israël de leur vendre des informations confidentielles… La police a déjà découvert plus de quatre-vingts entreprises victimes de cet espionnage industriel à grande échelle.

« Rien n’est pire en matière d’espionnage industriel que de se faire prendre », commente un spécialiste de ces questions, ancien de la Sûreté du territoire (DST) travaillant aujourd’hui pour une entreprise privée. Car, pour lui, il n’y a pas de doute, « croire que les limites légales de la recherche d’information sur un concurrent ne sont jamais franchies, c’est être un peu naïf ».

L’affaire de la petite Chinoise Li Li Whuang, stagiaire chez Valeo, soupçonnée d’espionnage industriel par la justice française, est loin d’être unique en son genre. Le Centre européen pour le renseignement stratégique et la sécurité (ESISC), basé à Bruxelles, a révélé qu’un véritable réseau d’espionnage économique chinois, dont la base se trouverait au sein de l’université de Louvain, essaimerait dans toute l’Europe du Nord.

« La Chine est considérée comme l’un des pays les plus agressifs en matière d’intelligence économique », rappelle Jacques Baud, auteur de l’ouvrage de référence l’Encyclopédie du renseignement et des services secrets *. Mais bien souvent les affaires sont étouffées. Une entreprise n’a que rarement intérêt à montrer qu’elle ne sait pas se défendre. De surcroît, des intérêts nationaux peuvent être en jeu. La France ne veut pas se brouiller avec la Chine ? C’est tout bénéfice pour l’entreprise ou le pays qui a profité de l’espionnage. Car « suivant la qualité des informations recueillies, entre cinq et dix ans de recherche peuvent être économisés. Dans certains cas, des marchés entiers sont gagnés ou perdus », confie un expert en protection de secret industriel.

« Il ne faut être ni naïf ni paranoïaque », rappelle de son côté Alain Juillet, haut responsable à l’Intelligence économique, après avoir dirigé Marks & Spencer-France et tenu le deuxième rang des services secrets français, en charge notamment de la création d’un système de veille et d’alerte pour les entreprises stratégiques. A la suite du rapport du député UMP Bernard Carayon sur les faiblesses de la France en matière de défense économique, il a également lancé un fonds de soutien pour les entreprises sensibles en difficulté. Un moyen d’éviter une technique connue de l’espionnage industriel : prendre le contrôle financier d’une société pour piller le résultat de ses recherches.

Ce souci de l’Etat français de protéger son patrimoine scientifique et technologique est une première quand dans certains pays on pratique depuis des lustres des techniques bien plus offensives. L’une des plus connues à ce jour est celle du faux entretien d’embauche. Une entreprise voulant obtenir des informations sur un concurrent diffuse des petites annonces laissant miroiter des rémunérations importantes. Ces annonces ciblent des profils d’ingénieurs ou de chercheurs très spécifiques. Une fois attirés, ces derniers sont soigneusement manipulés grâce à une série d’entretiens étudiés pour que rien ne filtre de la machination. Ils cherchent bien évidemment à briller auprès de leur futur employeur et lâchent sans même s’en rendre compte les informations stratégiques recherchées. Le candidat reçoit quelques jours plus tard une lettre. Elle stipule qu’il n’a pas décroché le poste.

D’autres utilisent des méthodes plus classiques… Ainsi, la multinationale Procter & Gamble, par le biais du cabinet privé Phoenix Consulting Group, a été impliquée dans une affaire d’espionnage industriel alors que certains des agents de Phoenix Consulting fouillaient les poubelles d’une filiale de son concurrent Unilever.

L’espionnage touche quasiment tous les secteurs. L’armement et la sécurité sont parmi les plus sensibles. Un officier de l’armée grecque vient d’être arrêté pour avoir divulgué à des sociétés privées des informations confidentielles concernant l’achat de F-16 et d’avions de combat Eurofighter du consortium européen EADS. Mais tous les secteurs extrêmement concurrentiels, que ce soit l’agroalimentaire, les cosmétiques, les secteurs pharmaceutiques… sont concernés. Comme toutes les guerres, la guerre économique ne se gagne qu’avec de bonnes informations

22:40 Écrit par JCJ | Lien permanent | Commentaires (0) | ![]() Facebook | |

Facebook | |  Imprimer |

Imprimer |

07/03/2012

Sauvons les ponts ... !!!

Pourquoi pas !

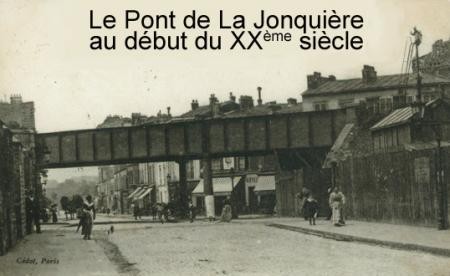

Le groupement associatif ACAJA-CAPAC souhaite et suggére qu'un acteur public, effectue les démarches nécessaires pour proposer le classement ou l'inscription des ponts métalliques du quartier des Epinettes "Monuments historiques"

Pont de l'avenue de Clichy

Pont rue de La Jonquière en 2010

Conserver notre mémoire industrielle du quartier des Epinettes doit être un grand défi.

Pour rendre notre quartier des Epinettes attractif pour les habitants et les touristes pourquoi pas un circuit touristique .

L'industrie ferroviaire a pris naissance dans le quartier de La Jonquière .

Des plaques signalitiques seraient bien utiles à proximité des ouvrages d'art que sont les deux ponts métalliques.

L'attractivité du quartier de la Jonquière s'impose.

Des monuments historiques sont un plus pour une ville.

07:32 Écrit par JCJ dans La Jonquière Village | Lien permanent | Commentaires (2) | Tags : les epinettes, acaja-capac, ponts métalliques | ![]() Facebook | |

Facebook | |  Imprimer |

Imprimer |

05/03/2012

Passage Petit Cerf ... Paris 17e

Passage Petit Cerf Paris 17e

- voie privée ouverte à la circulation publique

(arr. du 23 juin 1959).

Réglementation de la circulation et du stationnement sur une voie privée ouverte à la circulation publique

13 ème législature

http://www.senat.fr/questions/base/2010/qSEQ100613914.html

Qui doit entretenir le passage Petit Cerf Paris 17e ?

Qui doit remettre en état le passage Petit Cerf après les travaux de rénovation des immeubles insalubres ?

...

Qui s'oppose à la piétonnisation du passage Petit Cerf ?

21:42 Écrit par JCJ dans Association de commerçants ACAJA | Lien permanent | Commentaires (0) | ![]() Facebook | |

Facebook | |  Imprimer |

Imprimer |